Im Angesicht des derzeitigen Krieges zwischen Russland und der Ukraine wurde beobachtet, dass mehrere APT-Gruppen, die Russland zugeordnet werden, eine neue datenlöschende Malware für Angriffe nutzen, die von der IT-Security Community HermeticWiper getauft wurde. Referenzen zu Indicators of Compromise (IOCs), die Sie unter [4] finden können, werden mit {} gekennzeichnet. Eine entsprechende Auflistung von bekannten Indikatoren können sie unserer IOC Liste entnehmen.

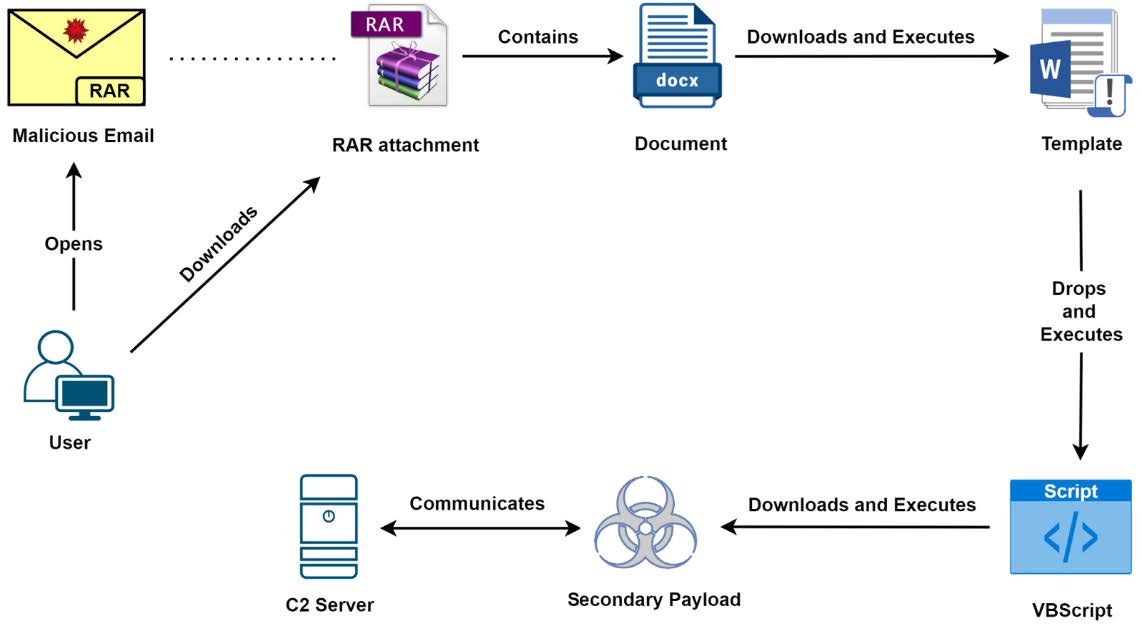

HermeticWiper – Angriffskette 1

Der Angriff startet damit, dass ein potenzielles Opfer eine bösartige E-Mail mit einem Archiv im Anhang erhält. Es wurde beobachtet, dass es sich bei den Archiven meist um rar-Dateien handelt, jedoch wurden auch zip- und 7zip-Archive bereits gemeldet. Dieses Archiv enthält ein bösartiges Dokument, welches einen thematischen Bezug zum derzeitigen Krieg zwischen Russland und der Ukraine hat, dies kann sich in der Zukunft aber auch noch ändern. Das Dokument enthält Makrocode, der beim Öffnen des Dokumentes ein VBScript erzeugt und ausführt. Dieses VBScript wurde als die bereits bekannte Malware GammaLoad identifiziert.

Dieses Skript sammelt im ersten Schritt Informationen über das Zielsystem und vorhandene Benutzer und bereitet diese Informationen für eine Exfiltration zu einem C2-Server vor. Im Anschluss führt das besagte Skript ein WMI-Skript aus {T01}, welches sich die IP-Adresse, der vorher durch den Angreifer definierten C2-URL {T13} beschafft.

Im nächsten Schritt wird eine Payload {T15.x} heruntergeladen und die vorher gesammelten Daten an den C2-Server übermittelt. Diese Übermittlung erfolgt mit einem UserAgent der eine feste Zeichenkette {T02} beinhaltet. Bei der Payload handelt es sich um ein Programm zur Fernsteuerung von Computern, am häufigsten wurde bisher UltraVNC beobachtet (Siehe {T03.x} für weitere mögliche Optionen). Diese Software erlaubt es dem Angreifer weitreichend auf das betroffene System zuzugreifen und Attacken auszuführen, die bspw. zur Folge haben, dass Daten gelöscht werden oder das Zielsystem sogar zerstört wird.

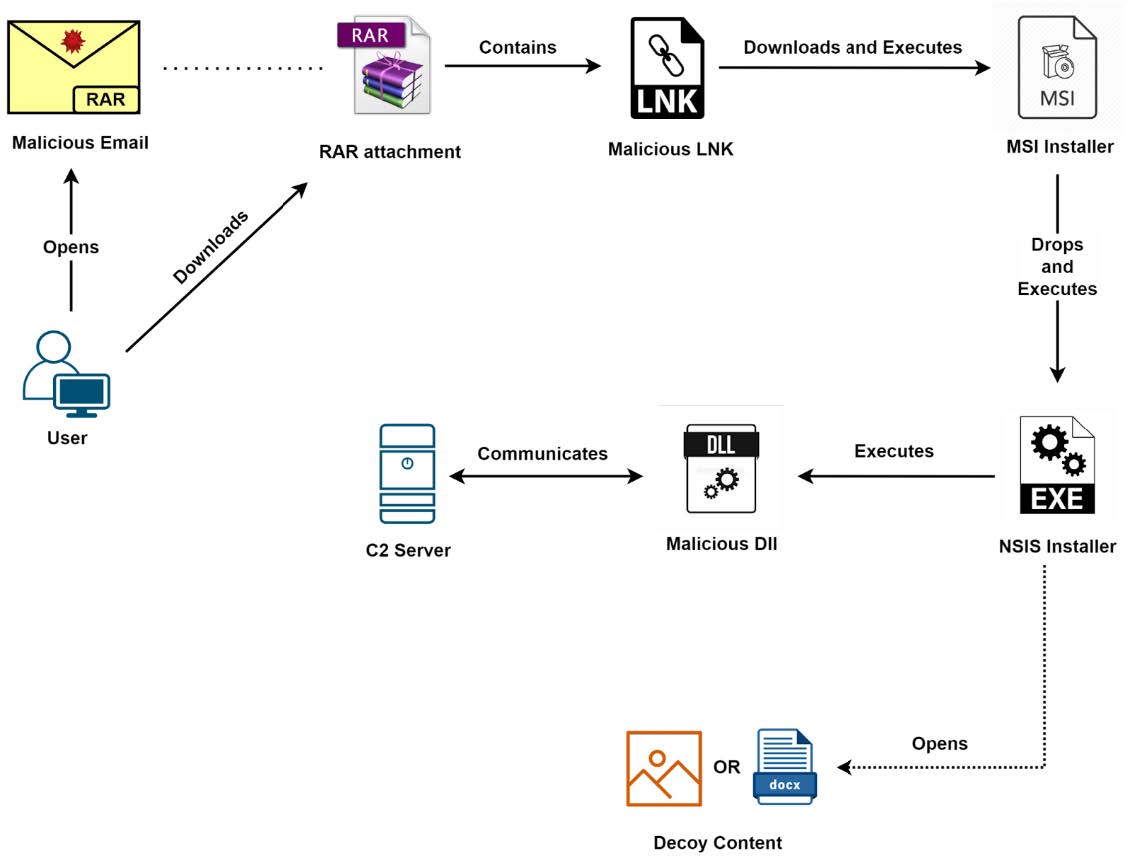

HermeticWiper – Angriffskette 2

Eine zweite Angriffskette wurde identifiziert, bei der das Opfer ebenfalls eine bösartige E-Mail erhält, die ein maliziöses Archiv im Anhang enthält. Bei diesen Archiv kann es sich, genau wie zuvor auch, um rar-, zip- oder 7zip-Dateien handeln. Dieses Mal enthält das Archiv allerdings eine maliziöse Windows Verknüpfungsdatei (.lnk), die einen bösartigen Link enthält, über den ein MSI Skript heruntergeladen wird {T17x}. Dieser wird nach dem Herunterladen ausgeführt und startet einen NSIS Installer, der neben Lockvogeldateien (bisher wurden Bilder und Dokumente beobachtet) auch eine bösartige DLL {T12.x} erzeugt, die mit einem C2-Server {T16.x} kommuniziert und Daten vom Opfersystem löscht. Diese DLL tarnt sich dabei als vermeintlicher Treiber {T06 ->T09}.

Referenzen und Links

[1] https://twitter.com/ESETresearch/status/1496581903205511181

[2] https://twitter.com/threatintel/status/1496578746014437376

[3] https://www.zscaler.com/blogs/security-research/hermetic-wiper-resurgence-targeted-attacks-ukraine