Die Digitalisierung von Geschäftsprozessen und Leistungsfähigkeit der Systeme sind für Unternehmen zunehmend erfolgskritisch, um wettbewerbs- und zukunftsfähig zu bleiben. Für den reibungslosen IT-Betrieb und zur Risikominimierung brauchen sie einen durchdachten Plan – idealerweise in Form eines IT-Risikomanagements. Doch welche Maßnahmen sollte das strategische Vorhaben umfassen und welche aktuellen IT-Risiken müssen berücksichtigt werden? Darüber spricht Hanno Schaz, Leiter Security Operation Center und Incident Response bei der Deutschen Gesellschaft für Cybersicherheit (DGC), im Interview:

Mit den Chancen des digitalen Wandels steigen für Unternehmen auch die Risiken: Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat in seinem jüngsten Sicherheitsbericht für manche Bereiche die Alarmstufe Rot ausgerufen. Welche Organisationen brauchen heute ein strategisches IT-Risikomanagement?

Von global tätigen Konzernen über den Mittelstand bis zu Ein-Mann-Betrieben sollten Unternehmen jeglicher Größenordnung den Gedanken des IT-Risikomanagements verfolgen. Dabei stehen der Aufwand und Umfang des Risikomanagements in Relation zu den individuellen Anforderungen und Rahmenbedingungen eines Unternehmens.

Was genau verbirgt sich hinter dem Begriff IT-Risikomanagement und inwiefern unterstützt es, den Herausforderungen im Zeitalter der Digitalisierung zu begegnen?

Das Bewusstsein und die Transparenz über die Risiken der IT bilden das Fundament, auf dem ein Informationssicherheitsmanagement oder auch ein betriebliches Kontinuitätsmanagement aufgebaut werden können. Hierbei geht es zunächst darum, die Information Assets – sprich: das Dokument, mit dem täglich gearbeitet wird, das eigene Notebook, der Fileshare oder die zum Arbeiten dringend erforderliche Applikation – und damit jeweils verbundene Risiken für den Betrieb zu identifizieren, bevor diese abgesichert werden können. Ein weiterer wichtiger Schritt auf dem Weg zu mehr Sicherheit stellt die Risikoeinschätzung dar – IT-Experten sprechen in diesem Kontext von Kritikalität.

Insgesamt geht es also darum, sich umfassende Transparenz über den technologischen Ist-Zustand des Unternehmens zu verschaffen, um Risiken möglichst schnell und effektiv entgegenwirken zu können. Manchem Entscheider werden der Initialaufwand und die kontinuierliche Pflege zunächst kostenintensiv erscheinen. Diese Kosten stehen aber in keinem Verhältnis zu dem wirtschaftlichen Schaden, wenn im Ernstfall der gesamte Betrieb stillsteht.

Entscheidungen des Risikomanagements sollten der Maxime des kosteneffizienten Risikomanagements entsprechen: Es gilt also auf der Basis von Zahlen und Fakten abzuwägen: Welche (finanziellen) Folgen könnten mögliche Impactszenarien haben, wie wahrscheinlich ist ihr Eintritt und was kosten wirksame Gegenmaßnahmen?

Welche Maßnahmen sollte ein wirksames IT-Risikomanagement generell umfassen?

Ein Risikomanagement besteht aus einer Reihe von Maßnahmen wie zum Beispiel dem Festlegen einer Strategie und Rollenverantwortlichkeiten. Auch sollte definiert werden, was genau ein Vorfall, ein Notfall, eine Krise oder sogar eine Katastrophe für das eigene Unternehmen ist und welche realen Gefahren existieren. Durch die Entwicklung von Strategien und Plänen zum Umgang mit Notfällen – wie zum Beispiel einem Notfallkonzept für den Ausfall des Active Directory, einer der zentralen Komponenten zur Verwaltung von Windows-basierten Netzwerken – werden Verantwortliche handlungsfähig. Und zwar genau dann, wenn es darauf ankommt und es unter Umständen, um die Existenz des Unternehmens geht.

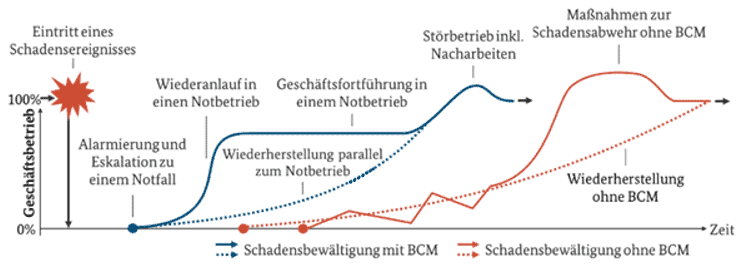

Im Idealfall etabliert das Notfall-Management Maßnahmen, um beispielsweise sehr kurzfristig in einen Notbetrieb schwenken zu können und damit die Produktivität des Unternehmens aufrecht zu erhalten. Demgegenüber vergeht ohne eine klare Notfallstrategie in der Regel erst einmal viel Zeit, bis ein koordiniertes Team den Wiederanlauf der Systeme durchführt. Zeit, die schnell zu immensen Kosten führen kann und daher auf ein Minimum begrenzt werden sollte.

Business Continuity Management (BCM), auch Kontinuitätsmanagement genannt, sorgt bei einem Störfall mit einem krisensicheren IT-Konzept für die Aufrechterhaltung der Geschäftstätigkeiten. Ein durchdachtes IT-Risikomanagement bildet dafür die Basis.

Werfen wir einen Blick in die Praxis – wie sehen typische IT-Risiken für Unternehmen in 2022 aus, gegen die es sich abzusichern gilt?

Eine der größten Gefahren stellt der Mensch selbst dar: Die meisten Fehler geschehen durch fehlerhafte Bedienung von Systemen, Fahrlässigkeit oder durch bewusste schadhafte Handlungen. Diesem kann man durch Schulungen und Notfallübungen begegnen, so dass alle Mitarbeiter sich von einem Risiko zu einer Schutzmaßnahme entwickeln. Entsprechend geschult können sie aktiv zur Vermeidung von Hackerangriffen beitragen, indem sie der IT etwa Auffälligkeiten an Systemen oder Phishing-Versuche melden und damit die Installation von Schadprogrammen (Ransomware) sowie das ungewollte Abfließen sensibler Daten verhindern.

Als schwieriges Thema erweist sich für Unternehmen darüber hinaus häufig der Lebenszyklus bestehender IT-Systeme. Sicherheitsverantwortliche sollten sich in regelmäßigen Abständen fragen: Wie lange können wir welche IT-Komponenten noch betreiben? Wie gehen wir mit Systemen um, deren Laufzeit möglicherweise für zehn, zwanzig oder dreißig Jahre ausgelegt ist? Das damit verbundene Risiko ist vor allem das der Patch-Verfügbarkeit, da Systeme immer wieder mit Sicherheitspatches (Aktualisierungen) versorgt werden müssen. Ist das nicht mehr möglich, entstehen Sicherheitslücken und Schwachstellen – und damit neue Einfallstore für Cyberkriminelle. Hinzu kommt, dass nicht jedes IT-System nach offiziellem Wartungsende einfach abgeschaltet werden kann. Hier zahlt sich eine vorausschauende Planung aus, um Gefahren und Kosten zu vermeiden.

Ein weiteres Risiko stellt das Thema der Konfiguration bzw. falschen Konfiguration von Systemen dar. Ein Configuration Management kann mittels einer Configuration Management Database (CMDB) dabei helfen, diesem Problem gerecht zu werden. Ohne ein entsprechendes Change Management kann eine CMDB allerdings nicht betrieben werden, womit wir bei dem vierten Risiko wären – dem, dass Änderungen an IT-Systemen nicht nachvollziehbar sind oder damit verbundene Risiken nicht bewertet werden. Um die Wirksamkeit des Change Managements sicherzustellen, sollte das IT-Risikomanagement in die Entscheidungsprozesse zur Freigabe von Changes integriert werden.

Gibt es weitere aktuelle Cyberrisiken, die Verantwortliche bei ihrem IT-Risikomanagement berücksichtigen sollten? Beispielsweise im Hinblick auf die steigende Relevanz von digitalen Plattformen und globalen Cyber-Ökosystemen?

Angriffe auf vorgelagerte Dienstleister stellen in der Tat ein weiteres, sehr reales Sicherheitsrisiko dar. Die Wahrung der Informationssicherheit entlang der gesamten Wertschöpfungskette von Unternehmen und ihrer Partner spielt daher eine immer wichtigere Rolle. Oftmals besteht diesbezüglich noch ein mangelhaftes Lieferanten-Management. Die Deutsche Gesellschaft für Cybersicherheit setzt an dieser Stelle an und unterstützt Unternehmen dabei, hohe Sicherheitsstandards innerhalb des gesamten Cyber-Ökosystems zu etablieren. Hierfür braucht es Fachwissen sowie leistungsfähige IT Security Tools, die eine permanente Überwachung und Abwehr der Systeme ermöglichen.

Wer sollte intern für das IT-Risikomanagement in Unternehmen verantwortlich sein? Welche Kompetenzen braucht diese Person oder Personengruppe?

Das Risikomanagement stellt relativ breite Anforderungen an eine Person oder Personengruppe, die für die Erfassung und Bewertung von Risiken, den Betrieb und die Weiterentwicklung der Pläne und Strategien zur Handhabung der Risiken verantwortlich sind. Um sich einen ganzheitlichen Überblick über die Risiken zu verschaffen, müssen menschliche Faktoren, technische und auch prozessuale Aspekte des IT-Betriebs sowie der gesamten Organisation betrachtet werden.

Bei den technischen Aspekten spielt nicht nur die IT-Administration eine wichtige Rolle. Es geht auch um Fragen fern der IT wie etwa den Schutz vor Elementarschäden, wenn es beispielsweise zu einem Wassereinbruch kommt. Zudem sollten sämtliche Aspekte der Stromversorgung bedacht werden – zum Beispiel der Einsatz von Systemen zur unterbrechungsfreien Stromversorgung.

Der oder die Hauptverantwortliche sollte dementsprechend breit aufgestellt sein, um die Themenvielfalt zu verstehen. Zugleich braucht es hinreichende kaufmännische Fähigkeiten, um ein kosteneffizientes Risikomanagement zu betreiben. Eine gute Übersicht bestehender Normen oder Best Practices rundet das Kompetenzportfolio ab, damit bei der Entwicklung der Strategien etablierte Standards angewendet werden.

Zudem sollten Verantwortliche wissen, dass sie bei einer komplexen Aufgabe wie der Einführung eines IT-Risikomanagements nicht auf sich allein gestellt sind. Spezialisierte Dienstleister wie die Deutsche Gesellschaft für Cybersicherheit unterstützen mit Know-how und IT-Lösungen – und sorgen damit für ein effizientes und kostensensibles Vorgehen.

Wie genau ein strategisches Risikomanagement in der IT etabliert werden kann, welche Risikoanalysen dabei hilfreich sind und welche Rolle Cyberversicherungen in diesem Kontext spielen, erfahren Sie im zweiten Teil des Experteninterviews.